تکنــــــــــــــازدانلود

هک وامنیت -جوک وسرگرمی-تکنولوژی-اخبــــــار

تکنــــــــــــــازدانلود

هک وامنیت -جوک وسرگرمی-تکنولوژی-اخبــــــارچین پس از آمریکا مشتری موتور موشک های فضایی ساخت روسیه شد

تکنـــــــــــازدانلود: به گزارش ایرنا، روزنامه ایزوستیا امروز (دوشنبه) نوشت که چین به روسیه پیشنهاد کرده در ازای دریافت موتورهای موشک های فضایی از روسیه به این کشور فناوری های الکترونیکی پیشرفته عرضه می کند.

همچنین آزمایش بمب هدایت شونده روسیه نیز در زمره پیشنهادهای چین به روسیه است.

نانوربات های گرافینی در کمترازیک ساعت، اقیانوس را پاک می کنند

تکنـــــــــازدانلود: به گزارش گروه اخبار علمی ایرنا از ساینس، لایه بیرونی این نانوربات ها از جنس اکسید گرافین است که سرب (یا سایر فلزات سنگین) را جذب می کند؛ لایه میانی آن ها از جنس نیکل است و امکان کنترل حرکت آن ها را با استفاده از میدان مغناطیسی برای محققان فراهم می کند؛ هسته آن ها نیز از جنس پلاتین است و در جریان یک واکنش شیمیایی با پروکسید هیدروژن، نیرومحرکه لازم برای فعالیت ربات را فراهم می کند.

چگونه یک خط کد اشتباه تمام کسب و کار یک نفر را به باد می دهد!

او از دستور rm -rf {foo}/{bar} استفاده می کند اما به خاطر یک باگ تنها قسمت /rm -rf اجرا شده و …

Marco Marsala صاحب یک شرکت در زمینه ارائه خدمات هاست و با ۱۵۳۵ مشتری بود.اما در اثر وارد کردن یک کد اشتباه به نرم افزار کنترل کننده سرورهایش تمام اطلاعات ذخیره شده مشتریانش به همراه backup(پشتیبان) اطلاعات پاک شده است.

به گزارش تکنـــــــــــازدانلود: از slashdot , او داستان خود را در فروم Server Faultکه فرومی برای متخصصان سرور است، بدینگونه بیان می کند که برای کنترل سرورش از نرم افزار Ansible استفاده می کردکه نرم افزاری برای خودکارسازی و اعمال دستورات به چند سرور به طور همزمان است.

او از دستور rm -rf {foo}/{bar} استفاده می کند اما به خاطر یک باگ تنها قسمت /rm -rf اجرا شده و دو متغییر foo و bar اجرا نمی شوند و دستور Bash اجرا شده بدین معنی است که همه چیز را بدون پرسیدن سوال و نادیده گرفتن هشدارها حذف کن.

۱۰ برنامه چت برای ارسال پیام به صورت ناشناس

آینده باج افزارها: رمزکنندگان کرم صفت

در ادامه مقاله، بر مبنای حقایق موجود به تشریح نسل بعدی باج افزارها پراخته می شود. نسلی که در این مقاله از آنها با عنوان Cryptoworm یاد می شود.

شرکت Cisco مقاله ای را منتشر کرده و در آن علاوه بر پرداختن به تاریخچه و بررسی روند صعودی انتشار باج افزارها به برخی رخدادهای مهم اخیر همچون آلوده شدن سیستم های بیمارستان Hollywood Presbyterian اشاره کرده است.

تکنـــــــــازدانلود: ما حصل این بررسی این شده که باج افزارهای جدیدی همچون MSIL/Samas.A تنها به آلوده نمودن یک دستگاه از طریق هرزنامه (Spam) اکتفا نمی کنند. بلکه با قابلیت های جدیدی که در خود دارند کل شبکه سازمان را هدف قرار می دهند.

برای نمونه MSIL/Samas.A با سوءاستفاده از ضعف های امنیتی نسخ قدیمی نرم افزار سازمانی JBOSS اقدام به آلوده نمودن دستگاه ها می کند. برای این منظور، این باج افزار با بهره گیری از ابزاری موسوم به JexBoss، بصورت خودکار، سیستم هایی که نسخه آسیب پذیری از JBOSS بر روی آنها نصب شده را شناسایی کرده و به آنها حمله می کند.

در ادامه مقاله، بر مبنای حقایق موجود به تشریح نسل بعدی باج افزارها پراخته می شود. نسلی که در این مقاله از آنها با عنوان Cryptoworm یاد می شود.

ابزار رمزگشایی برای بی اثر کردن باج افزار Jigsaw

بر اساس گفته محققان، باج افزار Jigsaw به ۲۴۰ گونه پروندهی مختلف و منحصر به فرد در سامانههای آلوده حمله میکند و اسنادی را که پسوندهای FUN یا BTC دارند را رمز میکند…

باج افزار شومی که Jigsaw نام دارد تهدید کرده است که اگر قربانی یک چهارم بیتکوین یا ۱۵۰ دلار را نپردازد، هزاران پرونده را ساعت به ساعت حذف خواهد کرد.

بدتر از آن، راهاندازی مجدد رایانه به قول مهاجمان موجب پاک شدن هزار پرونده خواهد شد. علاوه بر آن یک تصویر شوم «عروسی بیلی» برگرفته از فیلم ترسناک اره به همراه یک پیام هشدار ترسناک نیز توسط این بدافزار فرستاده میشود.

به گزارش تکنـــــــــــازدانلود: یادداشت

این باجافزار اینگونه شروع میشود: «من میخواهم با تو بازی کنم. بگذار

تا قوانین را تعیین کنم: همه پروندههای تو در حال پاک شدن هستند».

اما نمایش ترسناک Jigsaw به نظر میرسد که در این لحظه خاتمه یافته باشد.

محققان این بدافزار را تحلیل کردهاند. این افراد شامل محققانی از تیم

MalwareHunterTeam و کارشناسان جرایم رایآنهای به نامهای مایکل گیلسپی و

لاورنس آبرامز بودند که موفق شدند یک ابزار رمزگشایی کشف کنند که به

قربانیان اجازه میداد تا پروندههای خود را به صورت رایگان دوباره بازیابی

کنند.

ادامه مطلب ...

ورود بدافزار Poshedo به کشور

استفاده از ضدویروس قدرتمند و به روز و بهره گیری از راهکارهای ضدهرزنامه در درگاه شبکه، در کنار آموزش کاربران در پرهیز از اجرا نمودن فایل های مشکوک می تواند احتمال آلودگی به این نوع بدافزارها را به حداقل برساند.

Poshedo بدافزاری از نوع اسب تروا است که اقدام به دریافت و نصب برنامه های مخرب دیگر بر روی دستگاه قربانی می کند.

به گزارش تکنـــــــــــــازدانلود: به نقل از برخی منابع داخلی، بدافزار جدید Poshedo بر روی برخی سیستم های داخل کشور مشاهده شده است.

این بدافزار دستگاه های با یکی از سیستم های عامل زیر را هدف قرار می دهد:

Windows NT, Windows 2000, Windows Server 2003, Windows Server 2008.

Windows 95, Windows 98, Windows Me, Windows XP, Windows Vista, Windows 7.

فایل اصلی Poshedo که یک میانبر دستکاری

شده Windows است در قالب فایل RAR و از طریق هرزنامه ها (Spam) منتشر می

شود.

ادامه مطلب ...

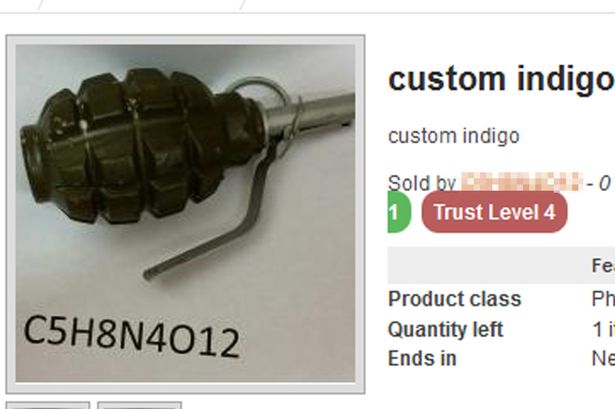

فروش اینترنتی بمبهای داعش + تصاویر

همچنین در این دارک وب، ویدیوهای آموزشی که مراحل ساخت بمبهای استفاده شده بوسیله عاملان انتحاری انفجارهای بروکسل را به دقت توضیح میدهد، نیز در دسترس کاربران قرار گرفته است.

روزنامه انگلیسی «دیلی میرور» با انتشار گزارشی در پایگاه اینترنتی خود نوشت: گروه تروریستی داعش به تازگی انواعی از بمبها، مواد منفجره پلاستیکی، نارنجک، ماده منفجره «سمتکس» و حتی نوعی پرتابه انفجاری با قابلیت نفوذ در زره ( موسوم به ایاِفپی) (EFP) را در یک «دارک وب» (Dark Web) در اینترنت به فروش میرساند.

تکنـــــــــــازدانلود: اقلام فروشی از نوع بمبها و مواد منفجرهای هستند که داعش در انفجارهای تروریستی فرودگاه و متروی شهر «بروکسل،» پایتخت بلژیک، از آنها استفاده کرد.

در ادامه این خبر آمده است: همچنین در این دارک وب، کلاشنیکُف و دفترچههای راهنمای ساخت بمب نیز به فروش میرسد. دارک وب به شبکهای گفته میشود که در دسترس عموم قرار نمیگیرد و بیشتر برای مقاصد غیرقانونی به کار میرود. تمامی فعالیتها در دارک وب غیرقابل ردیابی و شناسایی است. در این شبکه اطلاعات جامعی نهفته شده که افراد ناشناس – از جمله هکرها، تروریستها و افراد سودجو – آن را مدیریت میکنند. از دارک وبها برای فروش مواد مخدر و انتشار تصاویر سوءاستفاده غیراخلاقی از کودکان نیز استفاده میشود.

آسیبپذیری زیرساختهای برق اسراییل

اهمیت این مطالعات نشان میدهد که اقتصاد رو به رشد اسرائیل در عرصه برق بسیار واضح ساختهشده است. دولت اسرائیل در طول توسعه زیرساختهای تولید انرژی برق هزینههایی به ازای هر کیلووات ساعت ۲۵ NIS«Israeli new shekel» (شِکِل) پرداخت کرده؛ اما بر اساس تحقیقات جدید در وزارت زیرساخت ملی، انرژی و منابع آب به ازای هر کیلووات ساعت ۱۱۱NIS موردنیاز بوده.

بر اساس برخی گزارشها حملاتی علیه مردم غیرنظامی و زیرساختهای برق اسرائیل صورت میگیرد. علاوه بر این تهدیدات دیگری در کنار تهدیدات موشکی قرار دارد. بر اساس مطالعات منتشرشده توسط محققان زیرساختهای آسیبپذیری که میتواند تهدید جدی برای اسرائیل به شمار برود را شناسایی کردهاند.

تکنـــــــــــــــازدانلود: بر اساس تحقیقات موسسه مطالعات امنیت ملی، دفتر مرکزی روابط اجتماعی و نظامی، ژنرال مِیِر الران «Meir Elran» رئیس سابق جاسوسی ارتش اسرائیل و مشاور بخش انرژیهای خارجی دکتر «Dan Weinstock» مشاهده میشود که امنیت زیرساختهای برق نشاندهنده اهمیت بالایی در زیرساختهای برق اسرائیل است. آنها ادعا میکنند که آسیب شدید به این سامانهها نهتنها اختلال قابلتوجهی را در سیستمهای بحرانی به وجود میآورد بلکه میتواند به اقتصاد اسرائیل و به عملکرد ارتش آسیب وارد کند.

مشارکت ناخواسته ارتش سوئد در هک بانک های آمریکایی

آمریکا، در آن سال ایران را متهم به انجام حملات مذکور کرده بود. ماه گذشته نیز وزارت دادگستری آمریکا، اقدام به صدور کیفرخواستی در رابطه با هفت شهروند ایرانی کرد که به ادعای آمریکا در این حملات مشارکت داشتند.

مدعی جدیدی در پرونده حملات سایبری سال ۲۰۱۲ به سامانه های مالی آمریکایی پیداشده است. این بار ارتش سوئد مدعی است که سرورهایش در این حملات توسط هکرها مورد سوءاستفاده قرار گرفته است.

تکنــــــــــازدانلود: در گزارشی که توسط خبرگزاری فرانس پرس منتشر شد، به نقل از مایکل

آبرامسون (Mikael Abramsson)، سخنگوی ارتش سوئد آمده است: «حملات سایبری آن

سال، یک هشدار و زنگ خطر برای ما بود و ما را وادار کرد تا گام های اساسی

در امنیت سایبری برداریم و تلاش کنیم تا اتفاق مشابهی رخ ندهد.»

البته در گزارش هایی که توسط ارتش سوئد منتشر شده است، ارتش مدعی است که

آسیب پذیری ها همچنان در سرورها وجود دارد و هنوز هم این احتمال وجود دارد

تا سرورهای سوئدی مجدداً توسط هکرها به کار گرفته شود. در حال حاضر سرورهای

مذکور فقط در امور دانشگاهی در این کشور به کار گیری می شود.

حملات BAndroid؛ احراز هویت دو مرحلهای اندروید گوگل قابل نفوذ است!

در وبگاه BAndroid (که شامل ویدئو و پرسش و پاسخ نیز هست) پژوهشگران هلندی علت و محدوده این آسیبپذیری مورد ادعا را مشخص کردهاند.

پژوهشگران امنیت رایانه در مورد

نقصهای امنیتی در اندروید/فروشگاه بازی هشدار دادهاند که موجب تضعیف

احراز هویت دو عامله که گزینه امنیتی مبتنی بر پیام کوتاه در اندروید است،

میشود.

این مشکل- برای اولین بار سال گذشته به گوگل گزارش شد که بیشتر میتوان به

آن ضعف امنیتی گفت و فراتر از یک آسیبپذیری نرمافزاری ساده است.

به گزارش تکنـــــــــــازدانلود: آسیبپذیری BAndroid در نشست امنیت اندروید که سپتامبر گذشته در وین

برگزار شد، به وسیله Victor van der Veen از دانشگاه Vrije آمستردام نشان

داده شده است.

در وبگاه BAndroid (که شامل ویدئو و پرسش و پاسخ نیز هست) پژوهشگران

هلندی علت و محدوده این آسیبپذیری مورد ادعا را مشخص کردهاند.

گزارشی از قیمتهای بازارهای زیرزمینی برای سرقت اطلاعات و حملات سایبری

در حالی که مبلغ حملات دیگر به خصوص بدافزارها با افت شدید قیمت مواجه شدهاند، مبلغ اسناد شناسایی افزایش یافته است.

گفته میشود که بازارهای زیر زمینی برای اطلاعات به سرقت رفته، دسترسی به جعبه ورودی رایانامهی شرکتها و شناسههای جعلی رو به افزایش است.

به گزارش تکنـــــــــــــازدانلود : در پژوهشی که بهتازگی توسط Dell SecureWorks انجام شده است، مشخص شد که بازار حملات زیرزمینی سایبری در حال افزایش هستند به خصوص در روسیه. مجرمان سایبریِ روسی در حال گسترش کار خود هستند و حتی از ضمانتهایی برای راضی نگه داشتن مشتریانشان استفاده می کنند. در این بازارهای جرایم سایبری، حمله به موضوعات و شرکتهای پرآوازه نوعی افتخار برای این مجرمان محسوب میشود.

گزارش Dell SecureWorks شامل فهرستی از آخرین قیمتهای کالاها و خدمات مجرمان سایبری است.

ابداعِ روشی برای حملات گسترده علیه reCAPTCHA گوگل و فیسبوک

پژوهشگرانی دانشکده کامپیوتر دانشگاه کلمبیا، علاوه بر این مجموعهای از تدابیر حفاظتی و تغییراتی را پیشنهاد کردهاند که تأثیر چنین حملاتی را کمتر کرده و آنها را پر هزینهتر میکند.

گروهی از پژوهشگران امنیتی، آسیبپذیریهایی را در سامانههای ریکپچا در فیسبوک و گوگل پیدا کردهاند،و بر این اساس حملهای را سازماندهی کردهاند که با درصد بالایی از موفقیت به صورت خودکار سامانه حفاظت آنها را دور میزند. این پژوهش در کنفرانس بلکهت ۲۰۱۶ که هفتهی گذشته در سنگاپور برگزار شد ارائه شده است.

به گزارش تکنــــــــــــازدانلود: بر اساس گفتههای این پژوهشگران، آنها نقصهایی را یافتهاند که به مهاجم اجازه میدهد تا به راحتی خطر را تحلیل کرده، از محدودیتها بگذرد و حملاتی در مقیاس وسیع انجام دهد. علاوه بر این آنها موفق شدهاند تا حمله خود را بر اساس فناوری یادگیری عمیق برای «توضیح معنایی تصاویر» بنا کنند و میگویند که نه تنها مؤثر است بلکه حتی مؤثرتر از خدمات حل تصاویر امنیتی کپچاهای موجود است.

پژوهشگرانی دانشکده کامپیوتر دانشگاه کلمبیا، علاوه بر این مجموعهای از تدابیر حفاظتی و تغییراتی را پیشنهاد کردهاند که تأثیر چنین حملاتی را کمتر کرده و آنها را پر هزینهتر میکند.

ابوبکر بغدادی دستگیر شد!

تکنــــــــــــــازدانلود: «نیروهای ویژه روسیه به کمک نیروهای سوریه توانستهاند بغدادی را در عملیات ویژه و مخفیانه خود بازداشت کنند.»