تکنــــــــــــــازدانلود

هک وامنیت -جوک وسرگرمی-تکنولوژی-اخبــــــار

تکنــــــــــــــازدانلود

هک وامنیت -جوک وسرگرمی-تکنولوژی-اخبــــــارروزانهها

همه- تکنازدانلود www.taknazdownload.ir پربازدیدترین سایت ایرانی

دستهها

- ترفندهای کامپیوتر 23

- مطالب طنز روز 42

- سیاسی 82

- عکس های روز 92

- تست هوش 8

- مطالب روزانه 112

- علمی 103

- جهانگردی 24

- تکنولوژی 448

- شعر 1

- اقتصادی 36

- دانلودآهنگ 153

- اس ام اس 74

- مد ولباس 19

- جملات کوتاه وآموزنده 3

- عکس های خواننده ها 5

- عکس های بازیگران 37

- مطالب هک وامنیت 1751

- کاریکاتور 7

- دینی\مذهبی 8

- عجایب 178

- هوا و فضا 35

- اجتماعی 96

- جنگ افزار 71

- اینترنت وفضای مجازی 87

- پزشکی 65

- فناوری_آی تی 23

- امنیتی وآنتی ویروس 52

- سرگرمی 11

- حوادث 17

- تروول 6

- عکس حیوانات 6

- دانلودفیلــــــــــــم وسریال 4

- شارژ رایــگان 5

ابر برجسب

یوز ونیم نود32 یوزرنیم وپسورد نود 32 لایسنس های مجاز نود32 سریال های نود32 password nod32 یوزرنیم وپسورد نود32 آپدیت eset یوزروپسوردنو32 آرمین حیدری شهیدگمنام شهیدگمنام دانلودآهنگ جدیدآرمین حیدری بنام پسوردهای نود 32 یوزوپسوردnod32 آبدیت نود32 آپدیت نود32برگهها

- اس ام اس تنهایی

- اس ام اس فلسفی وعرفانی

- یوزرنیم وپسوردنود32 باماهمیشه آپدیت باشید

- اس ام اس معرفتی

- اس ام اس دوستت دارم

- اس ام اس صبح بخیروسلام

- اس ام اس های شب بخیر

- اس ام اس های جدایی وخداحافظی

- اس ام اس های زناشویی خنده دار

- اس ام اس های غمگین

- عکس های گلزار

- عکس هاوتصاویر3بعدی

- کاریکاتور

- کاریکاتورهای مفهومی

- اس ام اس های شب یلدا

- اس ام اس روز دانشجو

- اس ام اس عربی

- داستانکهای زیبا

- اس ام اس های تولد

- دانش جنگ افزار

- فک وفامیل ماداریم؟!!

- اس ام اس پ ن پ

- رازمثلث برمودا

- بیش از23000آیامیدانید؟

- اس ام اس های بوسه

- اس ام اس های تیکه دار

- تست روان شناسی

- اس ام اس های سربازی

- عکس های جدیدترین حلقه های ازدواج

- عکس های ترسناک

- دانستنی های همسران

- دانستنی های ازدواج

- عکس های فتوشاپی

- مدل مانتوءدخترانه وزنانه

- مدل موی دخترانه

- مدل موی پسرانه

- مدل لباس عروس

- مدل روسری

- اس ام اس وجملات قصار

- مدل ناخن

- عکس های دیدنی وجالب

- عکس های باکیفیت از میوه ها

- تصاویرگلها

- تصاویرجدیدترین خودروها

- اس ام اس های معمایی

- مدل ساعت زنانه

- اس ام اس های سرکاری ومعمایی

- گالری تصاویر پوریاپورسرخ

- گالری تصاویرفلورنظری

- عکس های داغ روز

- مدل جدیدجواهرات بانوان

- تصاویر دکوراسیون

- لاغرشدن باگیاهان

- مدل کیف وکفش

- اس ام اس مخصوص گرانی

- اس ام اس ضدحال به پسرها

- ترفندهای ماهرانه دخترای امروزی برای ...

- محض خنده !بچه ها بیاین تو یه کم بخندیم!!!

- ارزشمند ترین کلمات\جالبه

- دلنوشته هایی عمیق و تکان دهنده

- آرزوهایی که به آنها نرسیده ایم خنده دار

- کارت پستال های عاشقانه

- والیپرهای باکیفیت

- عجایب رمزآلود

- فقط عکس...ازهمه چی وازهمه جا

- عکسهای جدید اکبرعبدی

- عکسهای جدید ترانه علیدوستی

- عکسهای جدید سحر جعفریجوزانی

- عکسهای جدید الناز شاکردوست

- عکسهای جدید مهناز افشار

- عکسهای جدید نازنین کریمی

- عکسهای جدید لیلا حاتمی

- عکسهای جدید اشکان خطیبی

- عکسهای جدید بهنوش بختیاری

- عکسهای جدید آزیتا تُرکاشوند

- عکسهای جدید شهناز شهبازی

- عکسهای جدید آناهیتا نعمتی

- عکسهای جدید بهاره افشاری

- عکسهای جدید تینا آخوندتبار

- عکسهای جدید هدیه تهرانی

- عکسهای جدید بهرام رادان

- عکسهای جدید هانیه توسلی

- عکسهای جدید حامد بهداد

- عکسهای شهاب حسینی

- عکسهای جدید خاطره اسدی

- عکسهای جدید ابوالفضل پورعرب

- عکسهای جدید فقیه سلطانی

- عکسهای جدید پوریا پورسرخ

- عکسهای جدید یوسف تیموری و همسر و فرزندش

- عکسهای جدید شبنم قلی خانی

- عکسهای جدید لیلا برخورداری

- عکسهای جدید عباس غزالی

- عکسهای جدید حدیثه تهرانی

- عکسهای جدید ارسلان قاسمی

- عکسهای جدید آناهیتا همتی

- عکسهای جدید احسان علیخانی

- عکسهای جدید شهرام حقیقت دوست

- عکسهای جدید مهرانه مهین ترابی

- عکسهای جدید فریبا کوثری

- عکسهای جدید نفیسه روشن

- عکسهای جدید هیلدا خسروی

- عکسهای جدید مهتاب کرامتی

- عکسهای جدید رز رضوی

- عکسهای جدید گوهر خیر اندیش

- عکسهای جدید حسین یاری

- عکسهای جدید الیکا عبدالرزاقی

- عکسهای جدید طناز طباطبایی

- عکسهای جدید عبدالرضا اکبری

- عکس های ماهایا پطروسیان

- عکس های جدیدطناز طباطبایی

- بک گراندهای فانتزی از حیوانات

- عکس های غزل صارمی

- عکس های گردنبندهای زیبا

- عکس های سیاوش خیرابی

- عکس های مریلا زارعی

- عکس های جدید فرزاد حسنی

- عکس های جدید سولماز آقمقانی

- عکس های مجید یاسر

- عکس های جدید و زیبای خانم عاطفه نوری

- عکس های ماه چهره خلیلی

- عکس های جدید و زیبای پریناز ایزدیار

- عکس های لعیا زنگنه

- درگاه خدمات اینترنتی

- تاریخچه پیام کوتاه

- اس ام اس های رومانتیک

- اس ام اس های نیمه شب و سرکاری

- اس ام اس های با نمک

- اس ام اس آدم وحوا

- اس ام اس آرزو

- اس ام اس آغوش

- اس ام اس احساس

- اس ام اس التماس دعا

- اس ام اس انتظار

- اس ام اس بسلامتی

- اس ام اس یادهم بودن

- اس ام اس بهانه

- بیوگرافی نیکی کریمی

- بیوگرافی هدیه تهرانی

- بیوگرافی مهنازافشار

- بیوگرافی ویشکا آسایش

- بیوگرافی لیلا اوتادی

- بیوگرافی باران کوثری

- بیوگرافی ثریا قاسمی

- بیوگرافی شقایق فراهانی

- بیوگرافی مریم امیرجلالی

- بیوگرافی الهام حمیدی

- بیوگرافی مهراوه شریفی نیا

- بیوگرافی نیوشاضیغمی

- bazdid

جدیدترین یادداشتها

همه- Gilboa DBR Snake؛ دوقلوی ساخت رژیم صهیونیستی!

- رادارهای کوانتومی و نبردهای آینده!

- روسیه قدرتمندترین بمب افکن جهان را می سازد!

- پرنده ای که برای پرواز با آن باید “لباس فضانوردی” داشت!

- آیا تصورات ذهنی به واقعیت تبدیل می شوند؟

- میسترال؛ سیستم دفاع هوایی قابل حمل توسط انسان

- پاناویا تورنادو؛ جنگنده چند منظوره اروپایی

- سفری به یک کارخانه اسلحه سازی در فیلیپین!

- دانستنی هایی درباره ژل بالیستیک!

- تک تیرانداز متفاوت روس!

- دانلود گلچین بهترین آهنگ های ایرانی ۲۰۱۷

- انتشار باجافزارهای جدید در بین کاربران ایرانی تلگرام

- معرفی یگان پردازش از دور اسراییل

- کلاهخود مرگ واقعی شد + عکس

- هکر ناشناس، ۴۷ میلیون بیت کوین را دزدید

- هکرها، نقشه جنگ تمامعیار با کره شمالی را دزدیدهاند

- جیتکس 2017؛ دبی اولین دولت استفادهکننده از بلاکچین

- توهین به ایران در عربستان ممنوع شد

- تهدید «پاول دورف» به قطع تلگرام در ایران

- ۱۸حقیقت کاربردی که در مواقع خطر جان شما را نجات خواهند داد

- حل مشکل باز شدن ناخواسته کانالهای تلگرام در اندروید

- شبکه اجتماعی صراحة، ابزاری برای قلدری سایبری

- یکی از بزرگترین هکرهای انگلیسی به دام افتاد

- احتمال درگیری سایبری در پاسخ به شلیک موشکی کره شمالی

- ملاقات با موجودات فضایی سیاره پروکسیما بی ؛ بیگانگان به زمین آمدند!

- احتمال نقش حملات سایبری در تصادفات اخیر ناوهای نیروی دریایی ایالاتمتحده

- کنترل اینترنت در دستان 14 کلیددار

- بلک هت 2017؛ یک نرمافزار جاسوسی خصوصی شناسایی شد

- هکرها، صفحه گوشی را هک میکنند

- رفتار اپل با توسعهدهندگان ایرانی بازتاب جهانی پیدا کرد

- نگاهی بر رعب آورترین گروه های هکری در اقصی نقاط دنیا

- آمریکا ارتشی از پهپادهای رباتیک را برای انجام ماموریت های خودکار میسازد

- آیا پشتیبانی از زبان فارسی در اینستاگرام اضافه شده است؟

- با 10 مورد از بهترین آنتی ویروس های رایگان آشنا شوید + دانلود

- برترین آنتی ویروس های ۲۰۱۶

- به راحتی آب خوردن هکر استخدام کنید!

- اطیمنان از امنیت تلگرام غیرممکن است

- هشدار در مورد حملات هکری توسط رباتها

- هشدار اف بی آی به شرکتهای آمریکایی: با کسپرسکی همکاری نکنید

- کره شمالی به تهدیدات نظامی آمریکا، پاسخ سایبری میدهد

نویسندگان

- admin 6169

بایگانی

- فروردین 1399 5

- شهریور 1397 2

- تیر 1397 3

- فروردین 1397 1

- آبان 1396 2

- مهر 1396 6

- شهریور 1396 20

- مرداد 1396 9

- تیر 1396 7

- خرداد 1396 1

- اردیبهشت 1396 4

- فروردین 1396 8

- اسفند 1395 8

- بهمن 1395 9

- دی 1395 3

- آذر 1395 38

- آبان 1395 30

- مهر 1395 1

- شهریور 1395 36

- مرداد 1395 38

- تیر 1395 81

- خرداد 1395 74

- اردیبهشت 1395 33

- فروردین 1395 76

- اسفند 1394 90

- بهمن 1394 20

- دی 1394 64

- آذر 1394 26

- آبان 1394 35

- مهر 1394 4

- شهریور 1394 14

- مرداد 1394 28

- تیر 1394 78

- خرداد 1394 153

- اردیبهشت 1394 81

- فروردین 1394 146

- اسفند 1393 155

- بهمن 1393 191

- دی 1393 120

- آذر 1393 118

- آبان 1393 124

- مهر 1393 84

- شهریور 1393 151

- مرداد 1393 159

- تیر 1393 210

- خرداد 1393 113

- اردیبهشت 1393 148

- فروردین 1393 128

- اسفند 1392 134

- بهمن 1392 151

- دی 1392 120

- آذر 1392 184

- آبان 1392 201

- مهر 1392 232

- شهریور 1392 95

- مرداد 1392 122

- تیر 1392 172

- خرداد 1392 178

- اردیبهشت 1392 278

- فروردین 1392 372

- اسفند 1391 231

- بهمن 1391 440

- دی 1391 265

- آذر 1391 59

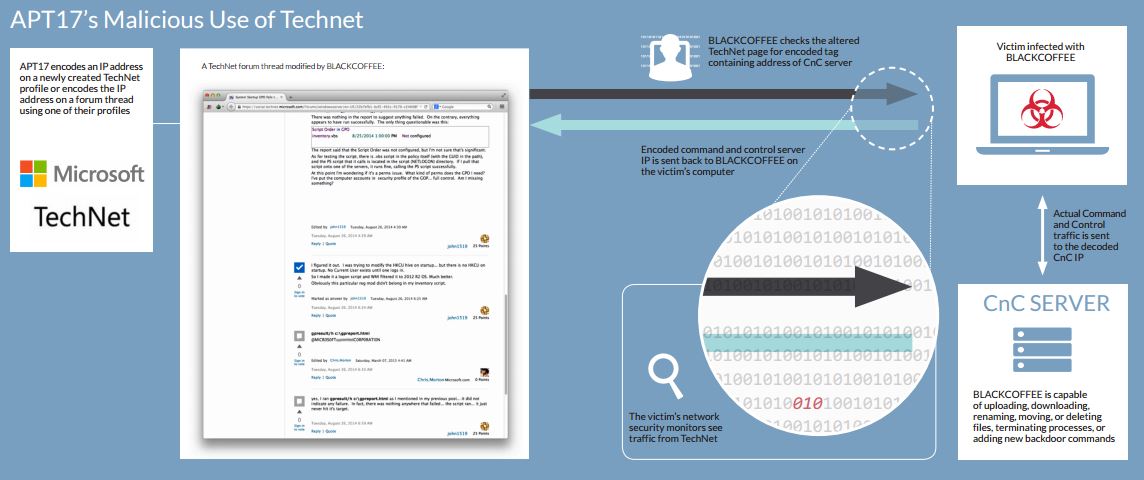

سوءاستفاده هکرها از سایت TechNet مایکروسافت

گروه نفوذگر APT17 با عضویت در این سایت تحت نام های مستعار و جعلی، پیام هایی در صفحات مختلف TechNet قرار می دادند. در واقعیت، این پیام ها نام رمزگذاری شده دامنه (domian)هایی بودند که ماشین های آلوده و تحت کنترل این نفوذگران باید با آن دامنهها ارتباط برقرار می کردند تا بتوانند فرامین و دستورات جدید را از سوی نفوذگران APT17 دریافت کنند.

یک گروه نفوذگر چینی از سایت پشتیبانی TechNet شرکت مایکروسافت بعنوان بخشی از زیرساختار شبکه مخرب خود استفاده می کرده و آن را برای ارسال فرامین و دستورات جدید به ماشین های آلوده تحت کنترل خود بکار می برده است.

تکنــــــــــــــــازدانلود: به نقل از شبکه گستر , این گروه نفوذگر که به APT17 مشهور است سابقه طولانی در حمله و نفوذ علیه سایت های مراکز نظامی، موسسات دولتی و شرکتهای بزرگ آمریکایی دارد.

سایت TechNet مایکروسافت یک سایت پشتیبانی فنی است که ترافیک قابل توجهی داشته و برای ارائه مستندات و راهنما برای انواع محصولات این شرکت مورد استفاده قرار می گیرد. سایت TechNet دارای یک تالاز گفتگو (forum) بزرگ هم هست که کاربران میتوانند نقطه نظرات و سوالات خود را در آنجا با دیگران به اشتراک بگذارند.

گروه نفوذگر APT17 با عضویت در این سایت تحت نام های مستعار و جعلی، پیام هایی در صفحات مختلف TechNet قرار می دادند. در واقعیت، این پیام ها نام رمزگذاری شده دامنه (domian)هایی بودند که ماشین های آلوده و تحت کنترل این نفوذگران باید با آن دامنهها ارتباط برقرار می کردند تا بتوانند فرامین و دستورات جدید را از سوی نفوذگران APT17 دریافت کنند.

با توجه به ترافیک حجیم و متنوع سایت TechNet ارتباط مستمر ماشین های آلوده با این سایت یک امر عادی به نظر می آمده و اکنون بعد از مدتها استفاده نفوذگران از TechNet، شرکت مایکروسافت با کمک شرکت امنیتی FireEye موفق به کشف و شناسایی چنین عملیاتی شده است.

برای ارتباط و مدیریت ماشین های آلوده توسط نفوذگران و بدافزارنویسان و همچنین انجام تغییرات لازم در نحوه آلودگی جهت پنهان ماندن از دید ابزارهای امنیتی و ارسال دستورات مخرب جدید به ماشین های تحت کنترل، معمولا دامنه هایی جدید که عمر کوتاه مدتی هم دارند، توسط نفوذگران راه اندازی می شوند. این دامنه های جدیدالتاسیس که هیچ سابقه ای از آنها وجود ندارد و اطلاعاتی از آنها در اختیار شرکتها و مراکز امنیتی نیست، بدون جلب توجه، به مرکز فرماندهی نفوذگران تبدیل می شوند. به محض لو رفتن هر دامنه، آن دامنه رها شده و دامنه های جدید دیگری راه اندازی می شود.

مسئله مهم این است که به نحوی به ماشین های آلوده خبر داده شود که به کدام دامنه برای گرفتن دستور مراجعه کنند.

یک روش، استفاده از نام دامنههایی است که در داخل خود بدافزار نوشته شده و بر روی ماشین آلوده قرار می گیرد. این روش به سرعت توسط شرکتهای امنیتی قابل شناسایی و مقابله است. یک روش دیگر، استفاده از الگوریتم های “تولید نام دامنه” است. در این روش، طبق یک فرمول، نام دامنه های جدید تولید می شود. بدین ترتیب، نفوذگران می دانند که کدام دامنه ها را باید ثبت و راه اندازی کنند و ماشین های آلوده هم می دانند که به کدام دامنه باید مراجعه کرده و با آن ارتباط برقرار کنند. این روش نیز با کمی زحمت و با مهندسی معکوس قابل رمزگشایی توسط شرکتهای امنیتی می باشد. اکنون هم نفوذگران از این روش جدید و مبتکرانه استفاده کرده اند.

شرکت مایکروسافت اکنون اقداماتی برای مقابله با این اقدام مخرب نفوذگران APT17 انجام داده است. برای اطلاع از میزان استفاده نفوذگران از سایت TechNet نیز بجای پیام های نفوذگران، پیام هایی که ماشین های آلوده را به سمت یک سایت تحت کنترل مایکروسافت هدایت می کردند، در صفحات خاص TechNet گذاشته شده و اقدام به جمع آوری آمار شده است.